|

| Cảnh báo trang web www.mokhoa.cf lừa đảo! |

Trong lúc đang lướt Facebook thì bắt gặp một bài đăng trong nhóm Game8 giới thiệu một trang web giúp mở khóa tài khoản CF (Đột Kích) bị khóa. Đúng lúc đang rảnh rỗi nên tôi cũng vào ngó thử xem thế nào. Khi kéo xuống dưới một chút, tôi liền nảy sinh sự nghi ngờ khi thấy phần bảng giá đăng ký tài khoản (để sử dụng phần mềm) và một biểu mẫu thanh toán qua thẻ điện thoại - có lẽ là tích hợp thông qua hệ thống thanh toán của GameBank hoặc Bảo Kim. Hôm nay tôi sẽ phân tích rõ ràng về hoạt động của phần mềm này, liệu nó có phải là một phần mềm giúp mở khóa tài khoản CF không, hay chỉ là một trò lừa bịp.

|

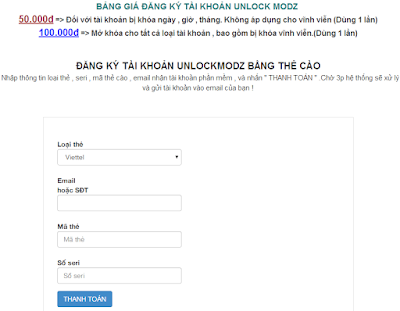

| Muốn sử dụng phần mềm, người dùng cần mua tài khoản thông qua thẻ cào |

Nhưng không phải trang nào dùng dịch vụ thanh toán qua thẻ cào cũng đều là lừa đảo, nên chúng ta cần kiểm chứng trước khi đánh giá. Do đó, tôi tiến hành tải phần mềm về để phân tích kỹ hơn.

Liên kết tải về: http://mokhoataikhoan.cf/upload/.../unlockmodz.zip

Đánh giá ban đầu

Trang web chính mà tôi đang nhắc tới trong bài viết là mokhoa.cf, nhưng theo như liên kết tải về ở trên thì bạn sẽ thấy là từ mokhoataikhoan.cf. Sau khi soi mã nguồn của trang thì chúng ta sẽ thấy biểu mẫu thanh toán lại nằm ở một tên miền khác là vtcid.cf

Đánh giá: hệ thống các tên miền đuôi .cf có liên quan:

- mokhoa.cf (sử dụng nền tảng blogger, mục đích chính có thể là để tránh bị tấn công DDoS).

- mokhoataikhoan.cf (host chứa các tập tin để người dùng tải về).

- vtcid.cf (host chứa biểu mẫu thanh toán để người dùng nhập thông tin thẻ nạp điện thoại).

Phân tích phần mềm

Tập tin tải về từ trang chủ có định dạng nén (.zip). Bên trong có một tập tin thực thi chính là Unlock.exe được pack bởi UPX. Kết quả quét từ VirusTotal là 5/56.

|

| Kiểm tra tập tin Unlock.exe với Exeinfo PE |

Tiến hành unpack bằng UPX với tham số -d và kiểm tra lại bằng Exeinfo, ta thấy phần mềm này được viết bằng "Microsoft Visual C++ ver 5.0/6.0". Sau khi unpack, kết quả quét của VirusTotal thay đổi còn 2/56.

Dù Exeinfo đưa ra thông tin về ngôn ngữ được sử dụng là C++, nhưng khi ngó qua bằng Resource Hacker thì tôi thấy một thông tin khá thú vị trong phần "Comments". Đó là "Created with Multimedia Builder, version 4.9.8.13".

|

| Thông tin từ Resource Hacker |

|

| Thông tin từ VirusTotal |

Kết luận: Tập tin được tạo ra từ Multimedia Builder (phiên bản 4.9.8.13), pack với UPX.

Multimedia Builder (gọi tắt là MMB) là một chương trình giúp bạn tạo ra một ứng dụng, phần mềm theo phong cách WYSIWYG, hỗ trợ kéo thả.Trên trang chủ MMB cũng có một số thông tin (đôi chút liên quan tới bài viết):

|

| Ghi chú trên trang chủ MMB |

Security note - since first time, more than ten years ago we made MMB it become a victim of its own universal nature. Some people would use MMB to build/embed malware and then various anti-virus companies would flag the whole MMB as having malware (instead of flagging only the malicious application that has been made with MMB).

Ý chính họ muốn nói là "MMB là một ứng dụng tốt nhưng vì nhiều người sử dụng MMB để xây dựng/nhúng malware nên các công ty Anti-virus đã đánh dấu MMB như là một ứng dụng có chứa malware (thay vì chỉ đánh dấu ứng dụng độc hại được tạo ra với MMB)". Nghe quen chứ? Khá giống với trường hợp của AutoIt - ngôn ngữ lập trình thường được sử dụng để tạo ra các chương trình auto, virus vì ưu điểm là dễ học, dễ code và hỗ trợ mạnh về auto (tự động hóa thao tác bàn phím, con trỏ) nên hiện tại các chương trình viết bằng AutoIt thường bị nhận diện nhầm là virus dù chúng tốt hay xấu. Híc, lan man quá nhỉ, quay về chủ đề chính!

Dấu hiệu lừa đảo của phần mềm "mở khóa tài khoản CF"

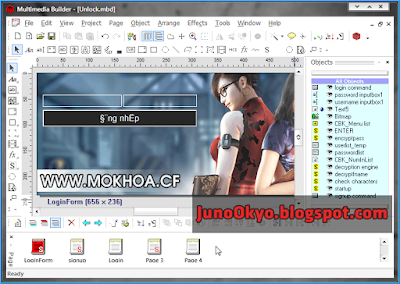

Sau khi xác định chính xác tập tin unlock.exe được tạo ra bởi MMB, tôi tiến hành dịch ngược và dump được mã nguồn project với định dạng .mdb (giống như AutoIt, mã nguồn gốc của một chương trình được lưu trong chính tập tin đầu ra - lý do khiến phần mềm AutoIt thường dễ bị dịch ngược nhưng tất nhiên là có cách để hạn chế điều này).Tôi liền tìm và tải MMB về, mở tập tin .mdb thu được ở trên thì có kết quả như sau:

|

| Giao diện MultiMedia Builder |

Chữ ở các nút bị lỗi Font, có lẽ do lúc dump mã nguồn thu được tập tin .mdb mã hóa ASCII trong khi mã nguồn gốc được mã hóa Unicode. Nhưng không sao, việc hiển thị không ảnh hưởng gì nhiều tới quá trình phân tích.

Nói thêm chút, MMB khá giống Visual Studio ở việc bạn thiết kế giao diện GUI trước và thêm các thao tác, hành động cho GUI sau. Hướng sự kiện gần như VB.Net, trong MMB mỗi control sẽ được tùy chỉnh để xử lý các hành động riêng và MMB cũng hỗ trợ viết mã kịch bản cho control đó. Nháy đúp vào nút Đăng nhập, ta thấy kịch bản xử lý như sau:

|

| Kịch bản xử lý sự kiện Đăng nhập |

Chú ý vào câu điều kiện trong cùng ta có thể thấy là tài khoản người dùng nhập vào được so sánh với một danh sách các tài khoản có sẵn (do câu điều kiện nằm trong vòng lặp nên ta có thể nhận ra có nhiều hơn một tài khoản), nếu trùng cả tên tài khoản và mật khẩu thì sẽ gọi tới trang Login.

* Chú thích: Trang trong MMB giống như GUI trong các ngôn ngữ khác, mỗi GUI là một trang.If (passselected$=password_enc$) Then

Page("Login")

Else

MessageEx("Connect Failed","Sai ten tai khoan hoac mat khau !,48")

EndNhìn ở cột bên phải ta có thể thấy có 2 Script (biểu tượng màu vàng có chữ S bên trong) có tên chứa chuỗi "descrypt". Ta có thể lợi dụng chính mã nguồn gốc để tìm ra tài khoản mặc định dùng để đăng nhập. Tuy nhiên, tại sao phải mất công làm vậy trong khi có một cách đơn giản hơn là chèn thêm một dòng lệnh Page("Login") lên trên cùng để "Bypass". Tức là chúng ta sẽ được chuyển sang trang Login ngay khi nhấn nút Đăng nhập mà không cần biết tên tài khoản và mật khẩu đúng hay sai (chậm chí là không cần nhập gì do chúng ta đặt lệnh phía trên dòng kiểm tra tên khoản và mật khẩu rỗng).

Nhấn F5 để chạy thử, đúng như dự tính thì trang Login lập tức hiển thị ngay khi tôi nhấn vào nút Đăng nhập mà không cần nhập gì hết ở phần tên tài khoản và mật khẩu.

Ở trang Login, chỉ có một ô input để nhập tên tài khoản CF cần mở khóa của người dùng và một nút Kích hoạt. Một điểm thú vị tiếp theo được phát hiện ra ở trang Login là hành động được chọn cho nút Kích hoạt. Xem hình dưới đây:

|

| Hành động được chọn của nút Kích hoạt |

Hành động này là một điểm nhấn trong việc chứng minh trang Mokhoa.cf lừa đảo, lý do: Go To Next Page (đi tới trang tiếp theo) tức là nhảy qua trang kế tiếp mà không có hành động nào khác. Theo như video demo trên trang chủ mokhoa.cf thì sau khi nhấn nút Kích hoạt thì có một trang Loading hiện lên và tiếp theo nữa là báo thành công. Vì sao tôi nói đây là điểm nhấn? Bởi vì việc không có hành động nào mà chỉ nhảy tới trang tiếp theo cho thấy phần mềm này chẳng hề làm gì để mở khóa cho tài khoản của bạn cả???

Và sau khi nhấn F5 kiểm chứng thì quả nhiên mọi việc diễn ra y như video, đây là kịch bản tại trang Loading:

|

| Kịch bản của trang Loading |

Sau khi chờ 5 giây thì nhảy qua trang thông báo thành công, không có sự kiện gì khác diễn ra trong lúc này. Có lẽ việc "loading" chỉ là một hành động đánh lừa người dùng khiến họ tưởng chương trình sẽ thực hiện một điều gì đó thần kỳ để mở khóa tài khoản.

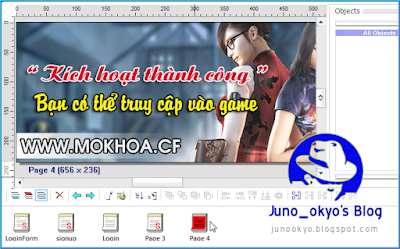

Và đây là Page 4 - trang được gọi cuối cùng để thông báo "Kích hoạt thành công". Nên đổi thành "Chúc mừng bạn đã bị lừa" nghe có vẻ đúng hơn!

|

| Page 4 |

Phân tích video giới thiệu

Sau tất cả những gì tôi diễn giải ở trên thì có lẽ là quá đủ để bạn nhận ra trang mokhoa.cf chỉ là trang lừa đảo thẻ điện thoại.

Nhưng tôi viết thêm phần này cho những ai muốn hiểu thêm về video giới thiệu trên trang chủ. Tại sao sau khi thực thi phần mềm thì có thể truy cập được tài khoản? Phải chăng tài khoản đó đã được mở khóa?

Cảnh báo trang web www.mokhoa.cf lừa đảo!

|

Không, mấu chốt của video này nằm ở 4:45s (khi con trỏ đang nằm ở vị trí nút Bắt đầu), lúc này bạn thấy tài khoản được nhập vào đúng là tài khoản bị khóa ở đoạn đầu (2:25s). Nhưng ngay khi nhấn nút thì video sẽ được cắt và ghép tiếp vào video đăng nhập của một tài khoản khác (không bị khóa). Với những bạn nào chuyên về mảng multi-media hay thường chỉnh sửa video, clip CF thì có lẽ sẽ dễ hiểu hơn.

Tóm lại, đây là một video được dàn dựng để củng cố lòng tin cho người dùng truy cập vào trang mokhoa.cf khiến họ nhanh chóng nạp tiền để mua tài khoản kích hoạt cái phần mềm được phân tích phía trên.

Cuối cùng, xin chúc các bạn là những game thủ thông thái!